Cybersecurity, ການປົກປ້ອງຂໍ້ມູນແມ່ນຫຍັງ ແລະມັນເປັນແນວໃດໃນທຸກມື້ນີ້

La ການເຊື່ອມຕໍ່ຂັ້ນສູງ ແລະການແລກປ່ຽນຂໍ້ມູນແມ່ນກະແຈສໍາລັບອະນາຄົດແລະໃນຂອບເຂດຂະຫນາດໃຫຍ່, ໃນປັດຈຸບັນການຂົນສົ່ງແລະການຂົນສົ່ງ: ຈາກ ການຄຸ້ມຄອງເຮືອໃຫຍ່ແລະຂະຫນາດນ້ອຍ, ເພື່ອຕິດຕາມການຈະລາຈອນ, ທຸກສິ່ງທຸກຢ່າງຈະໄປທົ່ວເຄືອຂ່າຍ. ເຄືອຂ່າຍທີ່ຕ້ອງໄດ້ຮັບການປົກປ້ອງແລະປົກປ້ອງເນື່ອງຈາກຄວາມສໍາຄັນຂອງມັນເພີ່ມຂຶ້ນ. ເຮັດໃຫ້ຂໍ້ມູນສາມາດເຂົ້າເຖິງໄດ້ແລະໃນເວລາດຽວກັນ ປົກປ້ອງພວກເຂົາ ຈາກການ hack ແລະ rework ແມ່ນຕົວຈິງແລ້ວເປັນວຽກງານທີ່ທ້າທາຍໂດຍສະເພາະ.

ແນວຄວາມຄິດທີ່ຈະກາຍເປັນຫຼາຍແລະມີຄວາມສໍາຄັນຫຼາຍເປັນ ການຈະລາຈອນຂໍ້ມູນ ຈະໃຊ້ກັບຄວາມປອດໄພຂອງສາທາລະນະແລະການຂັບຂີ່ແບບອັດຕະໂນມັດ, ເຊິ່ງແມ່ນອີງໃສ່ການຕິດຕໍ່ສື່ສານທີ່ຊັດເຈນແລະເຊິ່ງຈະມີຈຸດປ່ຽນແປງກັບການແຜ່ກະຈາຍ. ອະນຸສັນຍາ ການສື່ສານ 5G ທີ່ຢູ່ໃນຂະບວນການຂອງການແຜ່ກະຈາຍ, ແຕ່ວ່າຍັງຈະຮຽກຮ້ອງໃຫ້ມີລະດັບສູງຂອງການມີຢູ່ໃນທົ່ວໂລກແລະດັ່ງນັ້ນຕ້ອງໄດ້ສະຫນອງການຮັບປະກັນທີ່ພຽງພໍເພື່ອປົກປັກຮັກສາ.ຄວາມສົມບູນຂອງຂໍ້ມູນ ໂອນ.

ການໂຈມຕີເລື້ອຍໆທີ່ສຸດ

ພະຍາຍາມ ແຕກແຍກເຂົ້າໄປໃນ ເຄືອຂ່າຍສ່ວນໃຫຍ່ແມ່ນມີສອງປະເພດ: ຕົວຕັ້ງຕົວຕີ, ທີ່ບໍ່ປ່ຽນແປງຂໍ້ມູນ, ແຕ່ມີຈຸດປະສົງໃນການໄດ້ຮັບຂໍ້ມູນລັບທີ່ບໍ່ເຫມາະສົມ, ແລະການແຊກແຊງຕົວຈິງ: ປະເພດທໍາອິດປະກອບມີການກະທໍາທີ່ກໍານົດໂດຍ ຫາຍໃຈເຂົ້າ и ສະແກນປະຕູ.

ໂດຍສະເພາະ, Sniffing (ຊຶ່ງສາມາດແປເປັນ "sniffing") ປະກອບດ້ວຍການຂັດຂວາງຂໍ້ມູນ ໃນເສັ້ນທາງໃນເຄືອຂ່າຍທີ່ສາມາດເກັບຮັກສາແລະນໍາໃຊ້ເພື່ອໃຫ້ໄດ້ຮັບຂໍ້ມູນກ່ຽວກັບ ການຈະລາຈອນຕົວມັນເອງ, ໃນຂະນະທີ່ການສະແກນປະຕູ (ການສະແກນພອດ) ມີຈຸດປະສົງເພື່ອວິເຄາະເຄື່ອງແມ່ຂ່າຍຫຼືໂຮດແລະກໍານົດພອດທີ່ມີການເຄື່ອນໄຫວແລະ ຜູ້ໃຊ້ເຊື່ອມຕໍ່... ເຫຼົ່ານີ້ແມ່ນການກະທໍາທີ່ຍັງປະຕິບັດໃນລັກສະນະທາງກົດຫມາຍຢ່າງສົມບູນສໍາລັບຈຸດປະສົງຂອງການກວດສອບແລະຕິດຕາມກວດກາເຄືອຂ່າຍຂອງທ່ານ.

ການໂຈມຕີປະເພດທີສອງແມ່ນການໂຈມຕີທີ່ແນໃສ່ ຄວາມເສຍຫາຍ, ຂັດຂວາງຫຼືປິດໂຄງການສະເພາະໃດຫນຶ່ງຫຼືເຄືອຂ່າຍທັງຫມົດສໍາລັບຈຸດປະສົງເປັນອັນຕະລາຍຫຼືເພື່ອຈຸດປະສົງ blackmail. ອັນຕະລາຍທີ່, ຂ້າງເທິງທັງຫມົດ, ສະຖາບັນ, ວິຊາແລະ ບໍລິສັດຂະຫນາດໃຫຍ່ ພວກເຂົາເຈົ້າຮູ້ດີແລະຈາກທີ່ພວກເຂົາຕ້ອງໄດ້ຮັບການປົກປ້ອງໂດຍການນໍາໃຊ້ລະບົບການປົກປ້ອງຂໍ້ມູນພິເສດ.

ມາດຕະການຕ້ານ

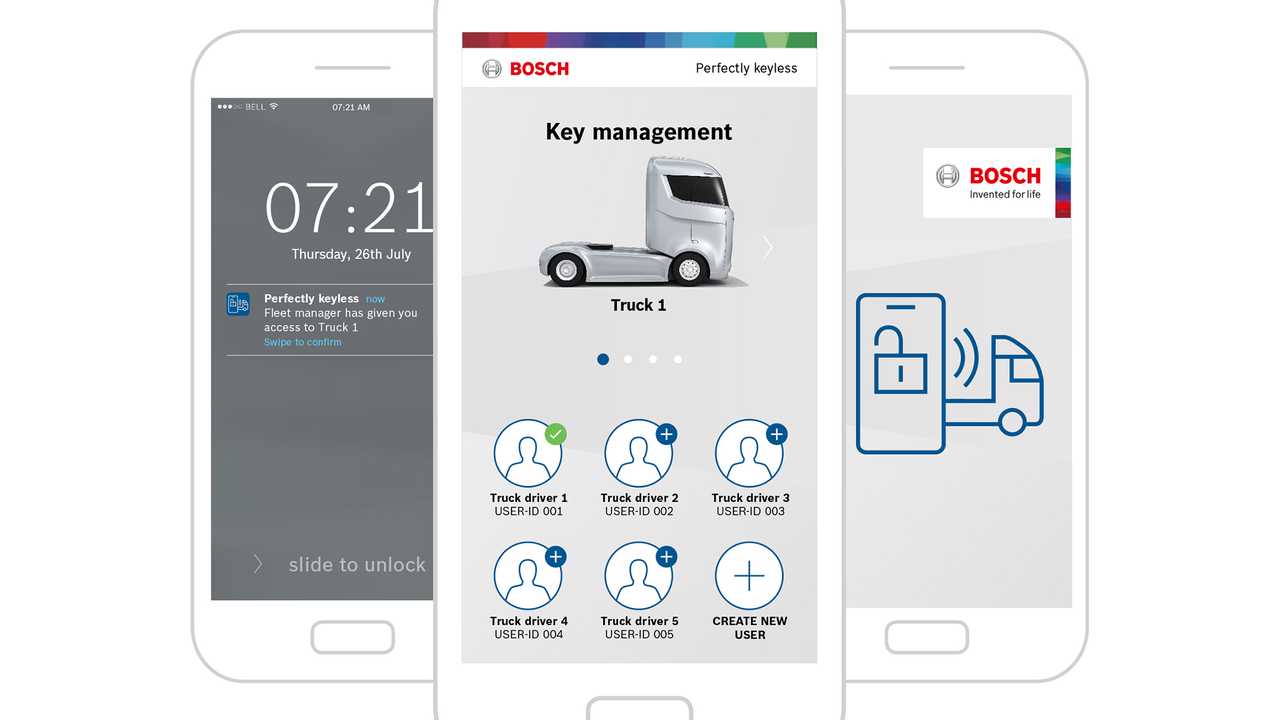

ການປົກປ້ອງຂໍ້ມູນແມ່ນອີງໃສ່ ການເຂົ້າລະຫັດ, ນັ້ນແມ່ນ, ລະບົບລະຫັດທີ່ເຮັດໃຫ້ຂໍ້ມູນສາມາດອ່ານໄດ້ໂດຍຜູ້ໃຊ້ທີ່ໄດ້ຮັບອະນຸຍາດຜ່ານໂປໂຕຄອນເຄືອຂ່າຍ. ຢ່າງໃດກໍຕາມ, ມັນສາມາດຊ່ວຍປົກປ້ອງຄວາມເປັນສ່ວນຕົວຂອງລາວໃນ ລະບົບສ່ວນຕົວ, ໃນຂະນະທີ່ສໍາລັບເຄືອຂ່າຍທີ່ໃຊ້ຮ່ວມກັນໂດຍອີງໃສ່ຫຼັກການຂອງການເຂົ້າເຖິງ, ຂໍ້ມູນຕ້ອງສາມາດເຂົ້າເຖິງໄດ້, ແຕ່ໃນເວລາດຽວກັນໄດ້ຮັບການປົກປ້ອງຈາກການເຂົ້າເຖິງທີ່ບໍ່ໄດ້ຮັບອະນຸຍາດ.

Blockchain ການແກ້ໄຂທີ່ເປັນໄປໄດ້

ໃນບັນດາເຕັກໂນໂລຢີທີ່ຊີ້ໃຫ້ເຫັນເຖິງວິທີທີ່ເປັນໄປໄດ້ເພື່ອຕ້ານຄວາມສ່ຽງຂອງການໂຈມຕີແມ່ນເທກໂນໂລຍີ blockchain, ນັ້ນແມ່ນ, ໂຄງສ້າງຂໍ້ມູນຖືກຈັດຂື້ນຕາມການລວມຕົວຂອງບລັອກ. ໂຄງສ້າງ "ການແຜ່ກະຈາຍ" ພິເສດຂອງມັນແລະ ແບ່ງຂັ້ນຄຸ້ມຄອງ, ແລະຊັບສິນທີ່ສາມາດເຂົ້າເຖິງໄດ້, ແຕ່ບໍ່ສາມາດປ່ຽນແປງໄດ້, ເຮັດໃຫ້ມັນຍາກທີ່ຈະໂຈມຕີແລະຂັດຂວາງ.